ใช้ AVMA Key เดียวกัน

slmgr /ipk YQB4H-NKHHJ-Q6K4R-4VMY6-VCH67

slmgr /ato

C:\Users\Administrator>dsquery user -name privxuser1

“CN=PrivxUser1,OU=PrivxUser,DC=privx,DC=local”

C:\Users\Administrator>dsquery group -name privxgroup

“CN=PrivxGroup,OU=PrivxUser,DC=privx,DC=local”

dfsrmig /getglobalstate

dfsrmig /setglobalstate 1

dfsrmig /getmigrationstate

dfsrmig /setglobalstate 2

dfsrmig /getmigrationstate

dfsrmig /setglobalstate 3

dfsrmig /getmigrationstate

ใช้ Powershell

User Login

Get-CimInstance Win32_LoggedOnUser | Select Antecedent, Dependent

User Login Process

Get-Process -IncludeUserName | Select-Object Id, ProcessName, UserName

User Login Service

Get-WmiObject Win32_Service | Select Name, StartName, State

Enable VSX and VRRP

Core 1

interface lag 100

description VSX-ISL

no shutdown

no routing

vlan trunk native 1 tag

vlan trunk allowed all

lacp mode active

interface 1/1/49

no shutdown

lag 100

interface 1/1/50

no shutdown

lag 100

interface 1/1/48

no shutdown

ip address 10.10.10.1/30

vsx

system-mac 00:00:00:00:00:11

inter-switch-link lag 100

role primary

keepalive peer 10.10.10.2 source 10.10.10.1

vsx-sync vrrp

interface vlan 100

ip address 192.168.100.2/24

vrrp 100 address-family ipv4

address 192.168.100.1 primary

priority 110

no shutdown

exit

router vrrp enable

Core 2

interface lag 100

description VSX-ISL

no shutdown

no routing

vlan trunk native 1 tag

vlan trunk allowed all

lacp mode active

interface 1/1/49

no shutdown

lag 100

interface 1/1/50

no shutdown

lag 100

interface 1/1/48

no shutdown

ip address 10.10.10.2/30

vsx

system-mac 00:00:00:00:00:11

inter-switch-link lag 100

role secondary

keepalive peer 10.10.10.1 source 10.10.10.2

vsx-sync vrrp

interface vlan 100

ip address 192.168.100.3/24

vrrp 100 address-family ipv4

address 192.168.100.1 primary

priority 90

no shutdown

exit

router vrrp enable

Check Status

sh vsx status

sh vrrp

show vsx configuration inter-switch-link

Test Failover

interface vlan 100

shutdown

sh vrrp

Failback

interface vlan 100

no shutdown

sh vrrp

Spanning-tree

Core 1

spanning-tree

spanning-tree mode mstp

spanning-tree priority 0

Core 2

spanning-tree

spanning-tree mode mstp

spanning-tree priority 1

Multi-chassis LAG

Core 1 & Core 2

interface lag 10 multi-chassis

no shutdown

no routing

vlan trunk native 1

vlan trunk allowed all

lacp mode active

interface 1/1/40

lag 10

Access Switch

interface lag 1

no shutdown

vlan trunk native 1

vlan trunk allowed all

lacp mode active

interface 1/1/49

lag 1

interface 1/1/50

lag 1

DNSSEC (Domain Name System Security Extensions) คือส่วนเสริมด้านความปลอดภัยให้กับระบบ DNS ดั้งเดิมที่ไม่ได้ถูกออกแบบมาเพื่อป้องกันการโจมตี การโจมตี DNS ทั่วไป เช่น DNS Spoofing หรือ Cache Poisoning ทำให้ผู้โจมตีสามารถปลอมแปลงข้อมูล DNS และหลอกให้ผู้ใช้เข้าเว็บไซต์ปลอมได้ DNSSEC เข้ามาแก้ปัญหานี้โดยใช้ ลายเซ็นดิจิทัล และ โครงสร้าง PKI (Public Key Infrastructure)

กลไกนี้สร้าง “Chain of Trust” (ห่วงโซ่ความน่าเชื่อถือ) ตั้งแต่ Root DNS Server ลงมาจนถึงโดเมนย่อย

การที่คุณจะ “ฝาก DNS” ที่รองรับ DNSSEC หมายถึงการที่คุณต้องการให้ผู้ให้บริการ DNS Hosting ของคุณรองรับการตั้งค่า DNSSEC สำหรับโดเมนของคุณ ซึ่งจะทำให้ข้อมูล DNS ของคุณได้รับการลงนามด้วยลายเซ็นดิจิทัล และ DNS Resolver ที่รองรับ DNSSEC จะสามารถตรวจสอบความถูกต้องได้

SERVFAIL) เพื่อป้องกันการเข้าถึงเว็บไซต์ปลอมWi-Fi สาธารณะมีความเสี่ยงสูงต่อ DNS Spoofing คุณสามารถป้องกันได้ด้วยวิธีดังนี้:

การรวมมาตรการเหล่านี้เข้าด้วยกันจะช่วยเพิ่มความปลอดภัยของคุณอย่างมากเมื่อใช้ Wi-Fi สาธารณะครับ

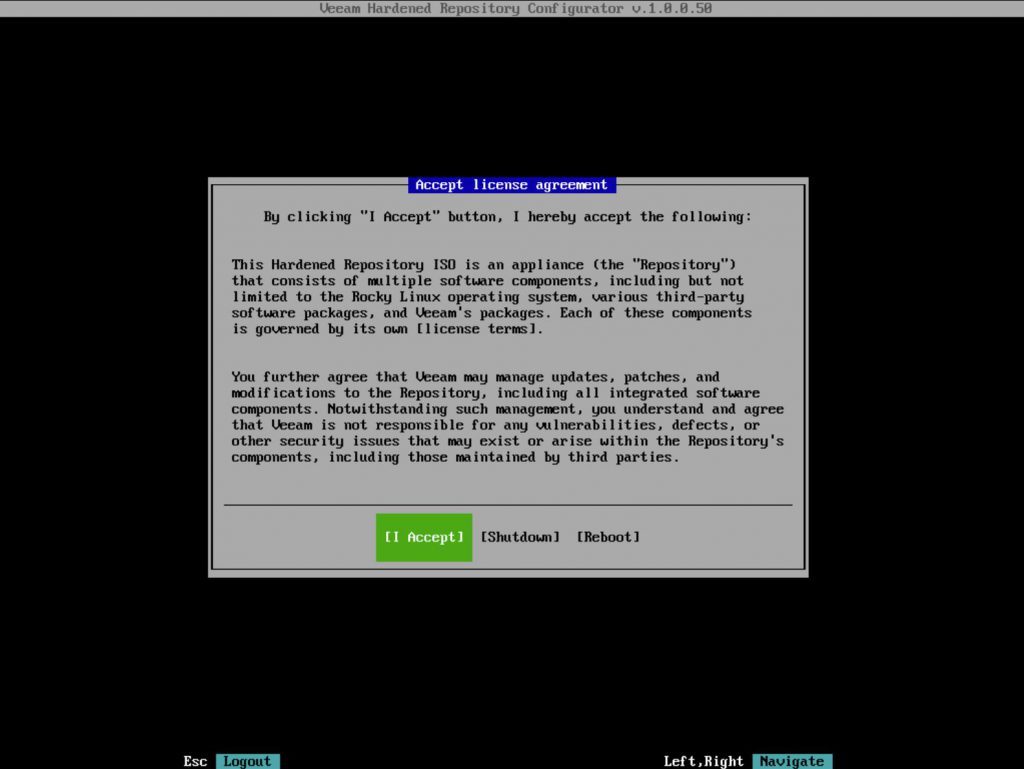

Limitation

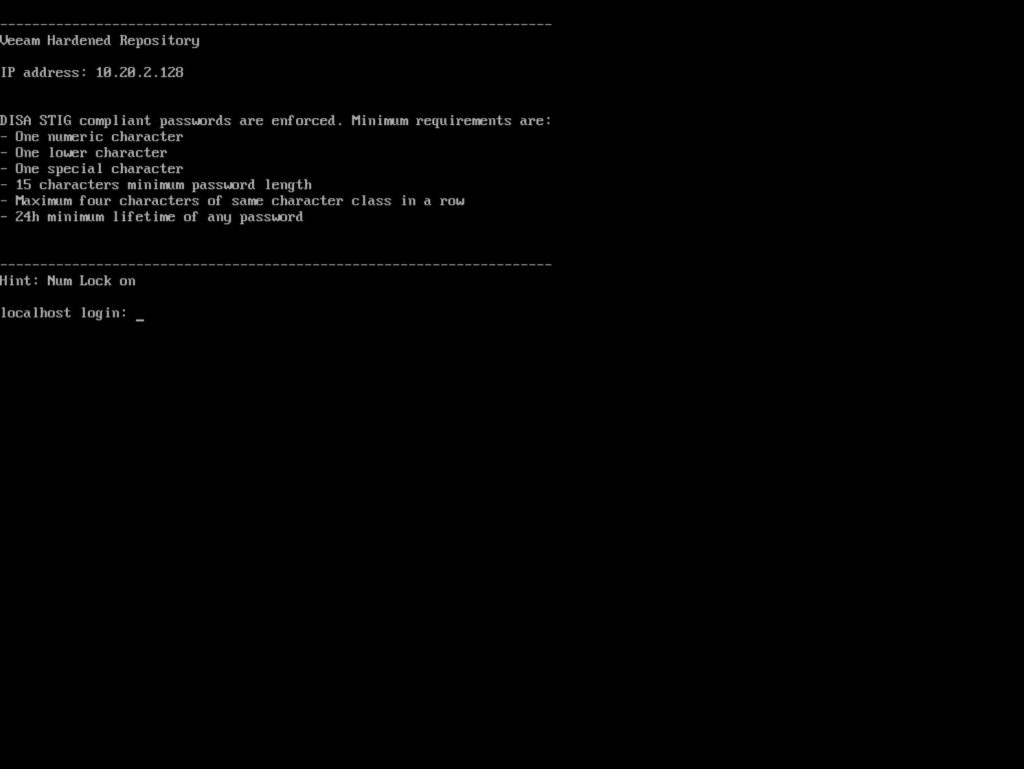

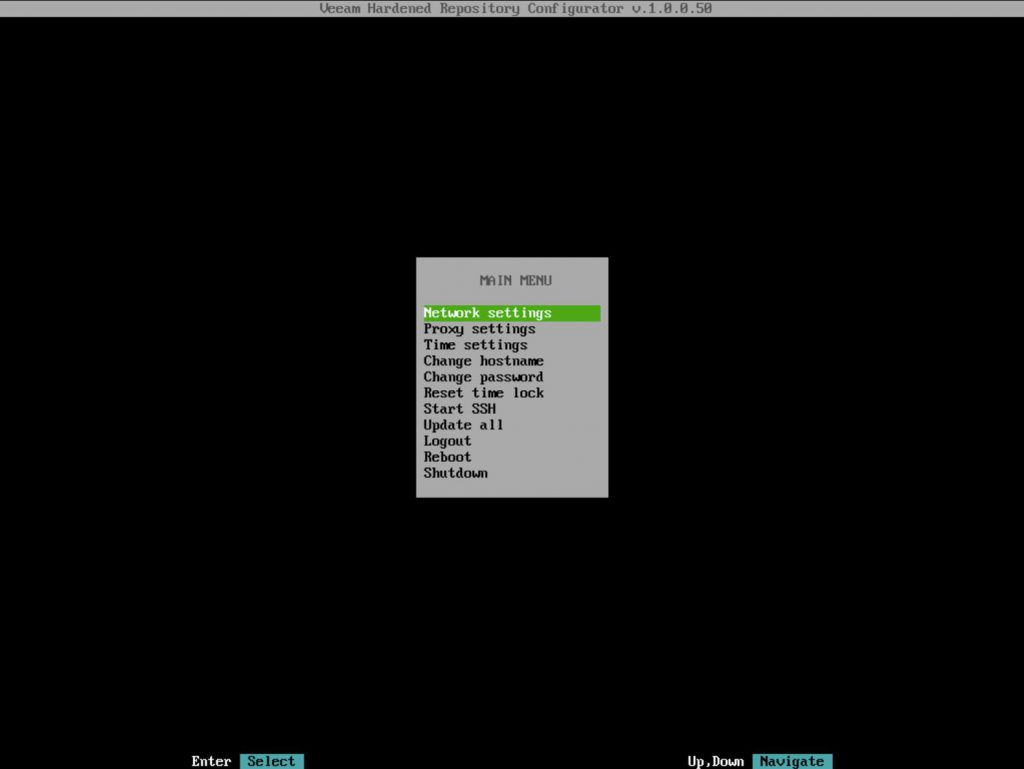

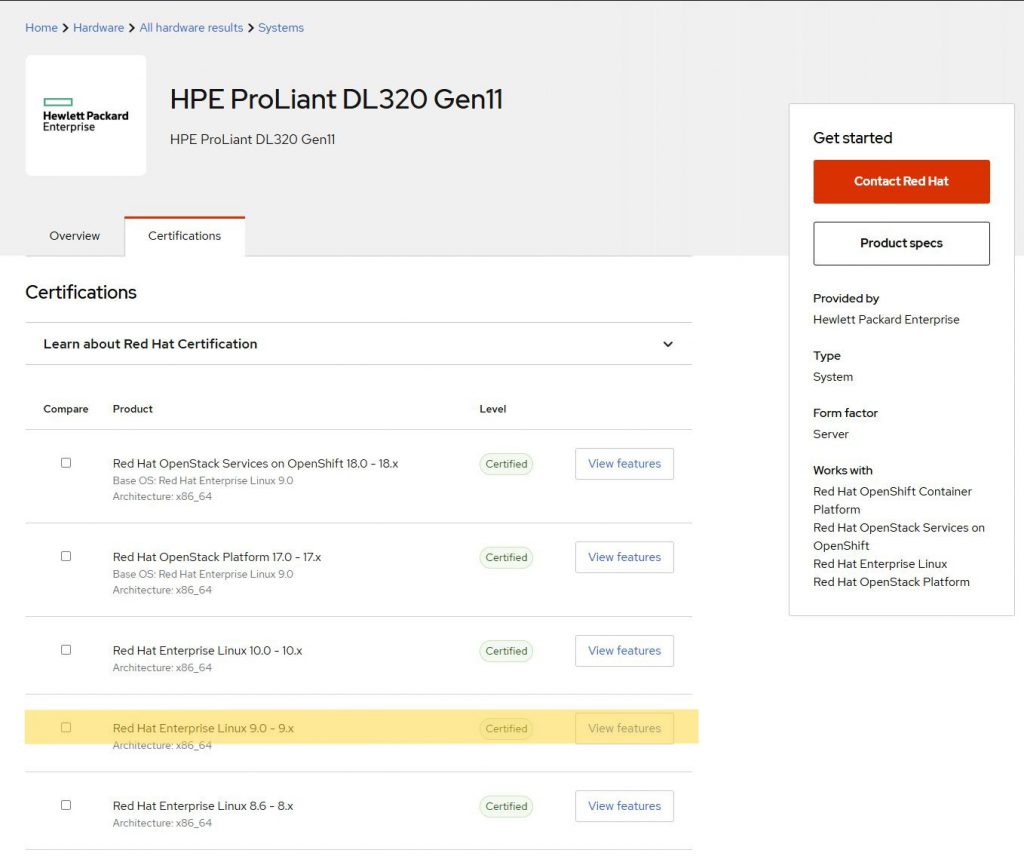

Download: https://www.veeam.com/download_add_packs/vmware-esx-backup/hardened-repository/