เปิด Powershell As Administrator

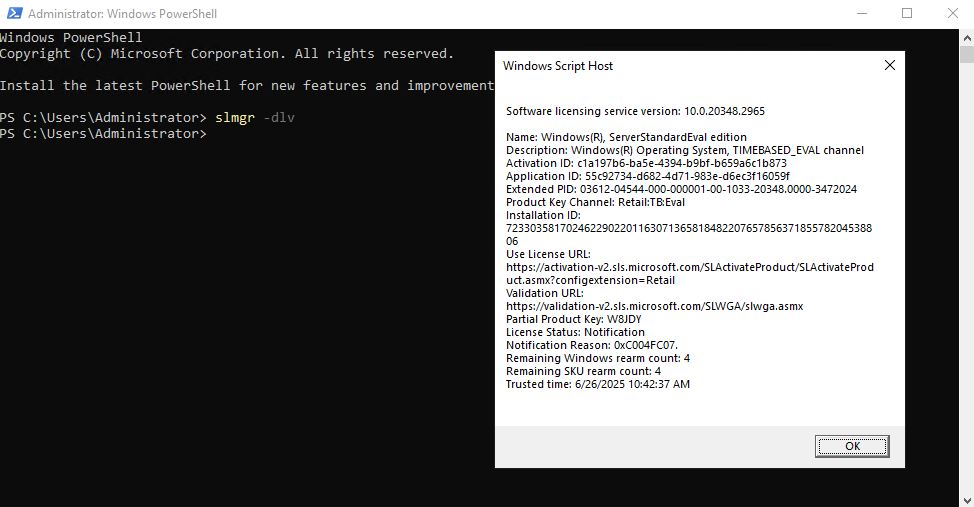

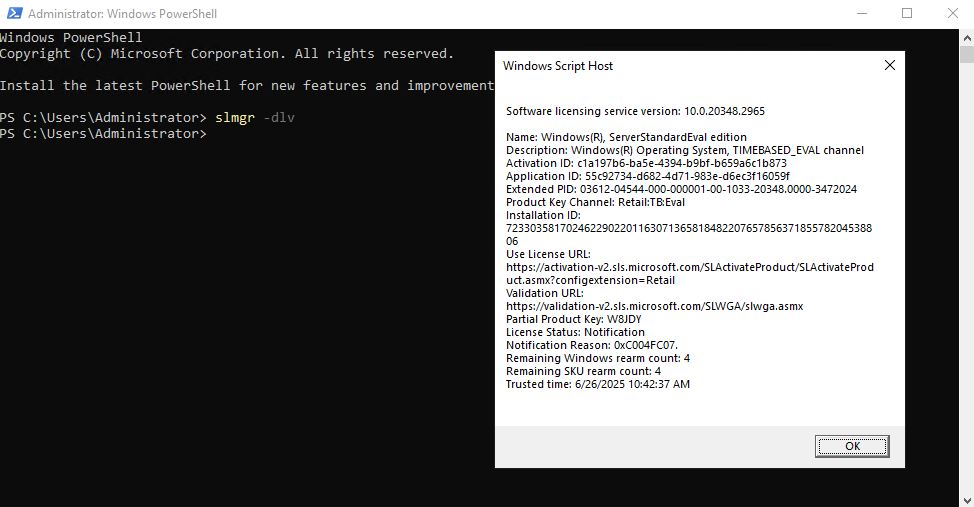

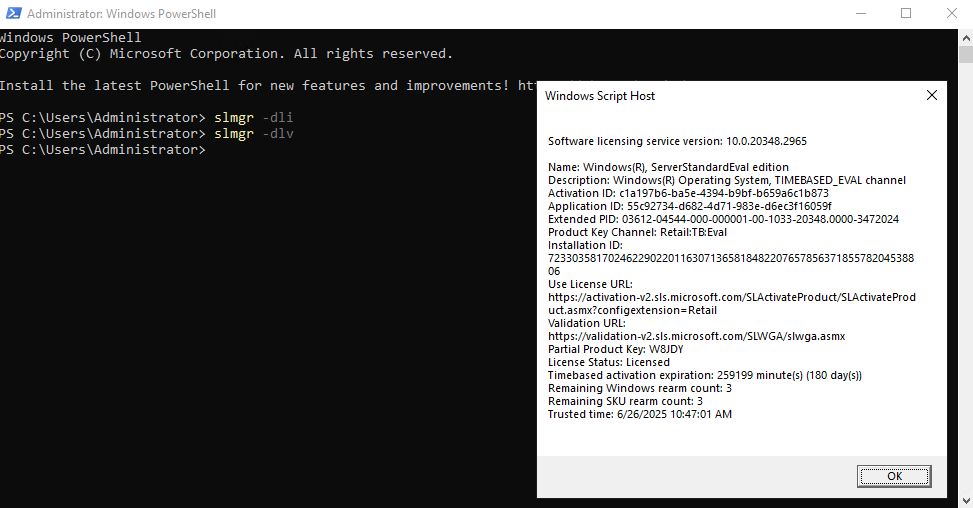

slmgr -dlv

ดูตรง Remaining Windows rearm count: คือจำนวนครั้งที่ยังต่อได้

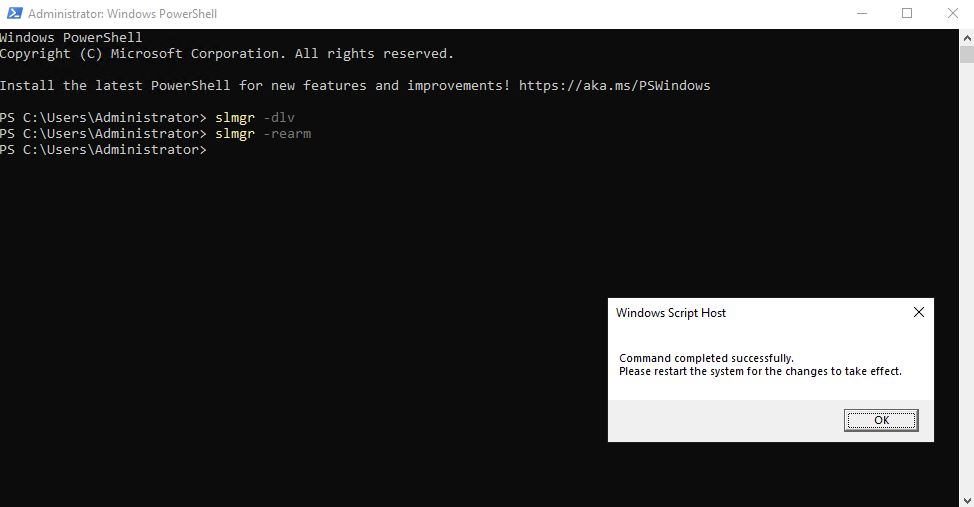

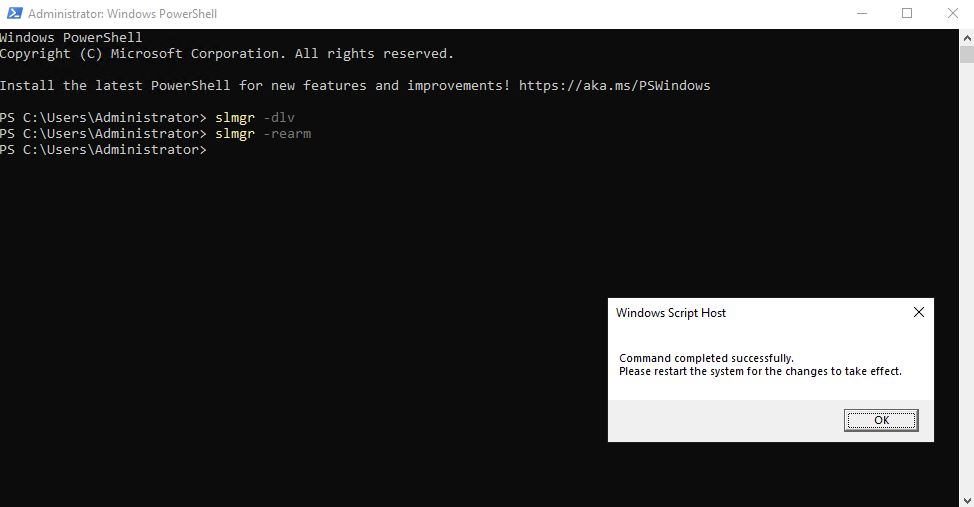

slmgr -rearm

จากนั้น restart เครื่อง จะใช้ได้อีก 180 วัน และค่า Remaining Windows rearm count จะลดลง

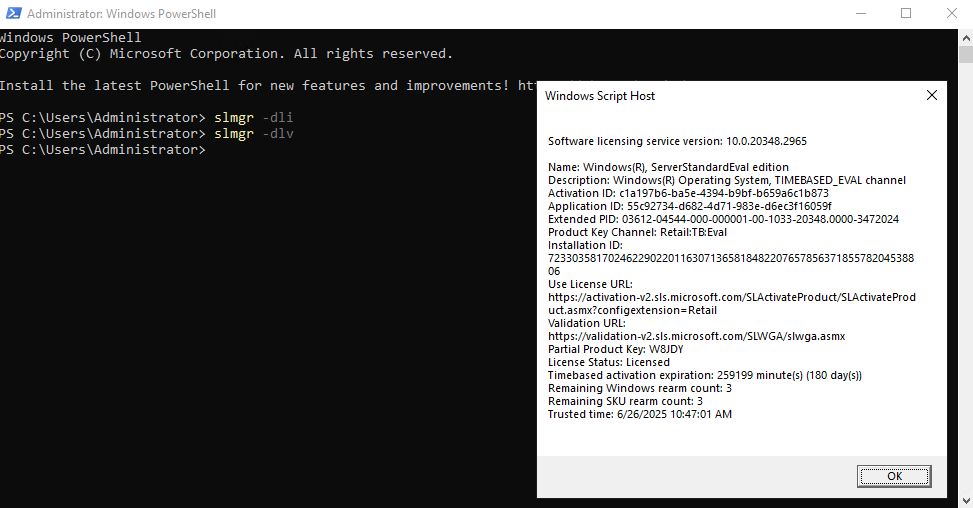

เปิด Powershell As Administrator

ดูตรง Remaining Windows rearm count: คือจำนวนครั้งที่ยังต่อได้

จากนั้น restart เครื่อง จะใช้ได้อีก 180 วัน และค่า Remaining Windows rearm count จะลดลง

ติดตั้ง FOD บน Windows Server Core เพื่อใช้ Feature เหล่านี้ได้

คำสั่งนี้ใช้ Internet เพื่อติดตั้ง

Add-WindowsCapability -Online -Name ServerCore.AppCompatibility~~~~0.0.1.0

หลังจากเสร็จแล้ว Restart 1 ครั้ง ก็จะเรียกใช้ Command ขึ้นมาใช้งานได้

ข้อมูลเพิ่มเติม: https://learn.microsoft.com/en-us/windows-server/get-started/server-core-app-compatibility-feature-on-demand

slmgr /ipk yourproductkey

slmgr /ato

วิธีดู VLAN ที่มีอยู่

nv show bridge domain br_default

วิธีเพิ่ม VLAN (ตัวอย่างคือ 120 หรือเพิ่มหลาย VLAN ก็ได้ 120,121,122)

nv set bridge domain br_default vlan 120

nv config apply

เช็ค VLAN ของ Interface ที่ใช้งาน (ตัวอย่าง bond11 และ swp10)

nv show int bond11 bridge domain br_default

nv show int swp10 bridge domain br_default

เพิ่ม VLAN ไปยัง Interface ที่ใช้งาน (ตัวอย่าง bond11 และ swp10)

nv set int bond11 bridge domain br_default vlan 120

nv set int swp10 bridge domain br_default vlan 120

nv config apply

วิธี Set Port Trunk (ตัวอย่าง Port 10)

nv set interface swp10 bridge domain br_default

nv config apply

วิธี Set Port Access (ตัวอย่าง Port 10 VLAN 120)

nv set interface swp10 bridge domain br_default access 120

nv config apply

วิธี UNSet Port Access (ตัวอย่าง Port 10 VLAN 120)

nv unset interface swp10 bridge domain br_default access 120

nv config apply

หลังจากแก้ไขเสร็จแล้ว Save Config

nv config save

ความสำคัญของ Privileged Access Management (PAM) ในองค์กร

ในยุคที่ภัยคุกคามทางไซเบอร์เพิ่มขึ้นอย่างต่อเนื่อง องค์กรทุกขนาดจำเป็นต้องให้ความสำคัญกับการรักษาความปลอดภัยของข้อมูลและระบบสารสนเทศ หนึ่งในแนวทางที่สำคัญคือ Privileged Access Management (PAM) ซึ่งเป็นกระบวนการควบคุมและบริหารจัดการการเข้าถึงระบบของผู้ใช้ที่มีสิทธิ์พิเศษ (Privileged Users) บทความนี้จะกล่าวถึงความสำคัญของ PAM ในองค์กรและเหตุผลที่ควรนำมาใช้

ผู้ใช้ที่มีสิทธิ์พิเศษ เช่น ผู้ดูแลระบบ (Administrator) หรือผู้ใช้ที่มีสิทธิ์เข้าถึงข้อมูลสำคัญ มีอำนาจในการควบคุมและจัดการระบบได้อย่างกว้างขวาง หากไม่มีการบริหารจัดการที่ดี อาจเกิดความเสี่ยงจาก บุคคลภายใน (Insider Threats) ที่ใช้อำนาจในทางที่ผิด หรือ การโจมตีจากภายนอก ที่มุ่งขโมยข้อมูลสำคัญผ่านบัญชีที่มีสิทธิ์สูง PAM ช่วยลดความเสี่ยงโดยการควบคุมและตรวจสอบการเข้าถึงของบัญชีเหล่านี้

แฮกเกอร์มักพยายามเจาะระบบโดยมุ่งเป้าไปที่บัญชีที่มีสิทธิ์พิเศษเพื่อเข้าถึงข้อมูลสำคัญ การใช้ PAM สามารถช่วยลดโอกาสที่บัญชีเหล่านี้จะถูกโจมตี โดยการบังคับใช้นโยบาย Least Privilege Access ซึ่งอนุญาตให้ผู้ใช้เข้าถึงเฉพาะข้อมูลและระบบที่จำเป็นเท่านั้น รวมถึงมีการยืนยันตัวตนแบบหลายขั้นตอน (Multi-Factor Authentication – MFA) เพื่อเพิ่มระดับความปลอดภัย

หลายองค์กรต้องปฏิบัติตามกฎหมายและมาตรฐานด้านความปลอดภัยไซเบอร์ เช่น ISO 27001, GDPR, HIPAA ซึ่งกำหนดให้องค์กรต้องมีการควบคุมและตรวจสอบการเข้าถึงระบบอย่างเข้มงวด PAM ช่วยให้องค์กรสามารถตรวจสอบและบันทึกกิจกรรมของผู้ใช้ที่มีสิทธิ์พิเศษได้อย่างละเอียด ทำให้สามารถติดตามและวิเคราะห์เหตุการณ์ที่อาจเป็นภัยคุกคามได้ง่ายขึ้น

หากเกิดเหตุการณ์ด้านความปลอดภัย เช่น บัญชีผู้ใช้ที่มีสิทธิ์พิเศษถูกละเมิด PAM สามารถช่วยลดความเสียหายโดยการ จำกัดการเข้าถึงแบบชั่วคราว (Session Management) หรือล็อคบัญชีที่มีพฤติกรรมน่าสงสัยได้ทันที ทำให้สามารถตอบสนองต่อภัยคุกคามได้อย่างรวดเร็วและมีประสิทธิภาพ

PAM ช่วยให้การบริหารจัดการบัญชีที่มีสิทธิ์พิเศษเป็นไปอย่างมีระเบียบ โดยสามารถ กำหนดและควบคุมสิทธิ์การเข้าถึง ได้อย่างเหมาะสม ลดความซับซ้อนในการจัดการบัญชี และลดความเสี่ยงจากการใช้บัญชีร่วมกัน (Shared Account) ซึ่งอาจก่อให้เกิดช่องโหว่ด้านความปลอดภัย

PAM ประกอบด้วยองค์ประกอบสำคัญดังต่อไปนี้:

PrivX เป็นโซลูชัน PAM ที่พัฒนาโดย SSH Communications Security ซึ่งออกแบบมาเพื่อช่วยองค์กรจัดการสิทธิ์การเข้าถึงอย่างปลอดภัยโดยไม่ต้องใช้รหัสผ่านหลัก (Passwordless Access). PrivX มีคุณสมบัติเด่นดังนี้:

Privileged Access Management (PAM) เป็นแนวทางสำคัญในการรักษาความปลอดภัยไซเบอร์ขององค์กร ด้วยการควบคุมและบริหารจัดการการเข้าถึงของบัญชีที่มีสิทธิ์พิเศษ องค์กรสามารถลดความเสี่ยงจากภัยคุกคามทางไซเบอร์ ปฏิบัติตามกฎระเบียบด้านความปลอดภัย และเพิ่มความสามารถในการตอบสนองต่อเหตุการณ์ด้านความปลอดภัยได้อย่างมีประสิทธิภาพ การนำ PAM มาใช้ไม่เพียงช่วยปกป้องข้อมูลและระบบ แต่ยังช่วยเสริมสร้างความน่าเชื่อถือให้แก่องค์กรในระยะยาว

leaf01 คือ Switch 1

leaf02 คือ Switch 2

bond11 คือ uplink ไปที่ Core Switch มี 2 port คือ Port 16 ของ Switch ทั้งคู่

br_default คือ trunk vlan

peerlink คือ port ที่ Switch ทั้งคู่ใช้คุยกันเอง Port 20,21 ของ Switch ทั้งคู่

Initial Switch leaf01

nv set interface eth0 ip address 192.168.5.201/24

nv set interface eth0 ip gateway 192.168.5.1

nv set system hostname leaf01

nv set system ssh-server permit-root-login enabled

nv set system ssh-server vrf mgmt

nv set system timezone Asia/Bangkok

nv set service ntp mgmt server 3.th.pool.ntp.org iburst on

nv set interface swp1-22

nv config apply

date

Initial Switch leaf02

nv set interface eth0 ip address 192.168.5.202/24

nv set interface eth0 ip gateway 192.168.5.1

nv set system hostname leaf01

nv set system ssh-server permit-root-login enabled

nv set system ssh-server vrf mgmt

nv set system timezone Asia/Bangkok

nv set service ntp mgmt server 3.th.pool.ntp.org iburst on

nv set interface swp1-22

nv config apply

date

Config MLAG leaf01

nv set interface bond11 bond member swp16

nv set interface bond11 description Leaf-to-Spine-Connection

nv set interface bond11 bond mlag id 1

nv set interface bond11 bridge domain br_default

nv config apply

Config MLAG leaf02

nv set interface bond11 bond member swp16

nv set interface bond11 description Leaf-to-Spine-Connection

nv set interface bond11 bond mlag id 1

nv set interface bond11 bridge domain br_default

nv config apply

Config Peerlink leaf01

nv set interface peerlink bond member swp20-21

nv set mlag mac-address 22:45:20:AE:FF:AA

nv set mlag backup 192.168.5.202 vrf eth0

nv set mlag peer-ip linklocal

nv config apply

nv config save

Config Peerlink leaf02

nv set interface peerlink bond member swp20-21

nv set mlag mac-address 22:45:20:AE:FF:AA

nv set mlag backup 192.168.5.201 vrf eth0

nv set mlag peer-ip linklocal

nv config apply

nv config save

Check Status leaf01 and leaf02

nv show mlag

nv show mlag consistency-checker global

nv show interface bond11 bond mlag (status ต้องเป็น dual)

* MTU Bond11 กับ SWP ของ Bond11 ต้องเท่ากับ Switch ฝั่งตรงข้าม